Zoals ridders vroeger hun fort bewaakten, zo bewaakten IT-managers vroeger hun digitale omgeving. Zij wisten perfect wat er allemaal gebeurde in hun IT-fort en zagen de vijand al van ver komen. Tegenwoordig is er van zo’n transparante omgeving echter geen sprake meer. Cybersecurity moet dus mee evoluëren. Het gebruik van mobile devices, webapplicaties en de toegang van klanten, leveranciers of patiënten tot het netwerk, zorgen ervoor dat je een totaal ander soort strategie moet voorzien. Een Zero Trust strategie …

Zero Trust als mindset

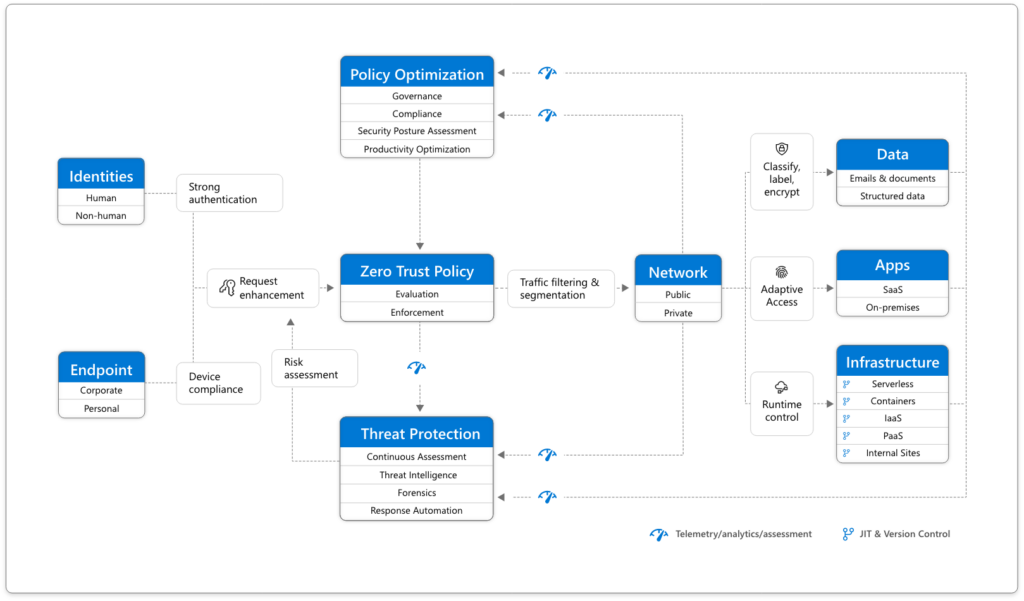

In 2009 introduceerde John Kindervag daarom zijn Zero Trust security strategie. ‘Zero Trust’ mag je vrij letterlijk vertalen als ‘geen vertrouwen’. Het begrip lijkt een heel negatieve lading te hebben, maar het is gewoon de realiteit. De controle die we vroeger over onze systemen hadden, bestaat simpelweg niet meer. Je kan niet meer zeker zijn dat je bedreigingen buiten je fort kan houden, en dus mag je niets aan het toeval overlaten. De kern van Zero Trust zijn de beginselen van ‘verifiëren’, de ‘minst bevoorrechte toegang’ toepassen en ‘altijd uitgaan van schending’.

Zero trust is dus een mindset, en die moet je natuurlijk wel nog omzetten in de praktijk. Dat doe je het best door open gesprekken te voeren: hoe werken we nu, gebruiken we al voldoende/de juiste tools? Weten we wie er allemaal toegang heeft? Ondanks de negatieve bijklank, kan je er dus wel een positieve draai aan geven.

Meerlaagse aanpak

De beste Zero Trust-strategie is volgens ons gebaseerd op een meerlaagse aanpak. We leggen je in deze blogpost graag uit op welke fronten je best actie onderneemt:

Identiteit

Zero Trust begint bij ‘identiteit‘, waarbij wordt geverifieerd dat énkel de mensen, apparaten en processen die toegang hebben gekregen tot je middelen, er ook effectief toegang tot hebben.

- Beveilig de toegang tot resources en gegevens met behulp van sterke verificatie en centraal aanpasbaar toegangsbeleid zonder de gebruikerservaring te beïnvloeden.

- Het biedt een eenvoudige, snelle aanmeldingservaring om je gebruikers productief te houden, tijd te besparen bij het beheren van wachtwoorden, en de productiviteit van eindgebruikers te verhogen.

- Beheer al je identiteiten en krijg toegang tot al je apps op een centrale locatie, of ze zich nu in de cloud of on-premises bevinden, om inzicht en controle te verbeteren.

- Beheer de toegang tot apps en gegevens voor alle gebruikers en beheerders op efficiënte wijze met geautomatiseerd identiteitsbeheer om te verzekeren dat alleen bevoegde gebruikers toegang hebben.

Endpoints

Vervolgens moet worden nagegaan of de endpoints – de hardware die toegang heeft tot je gegevens – voldoen aan de beveiligingsvoorschriften. Als endpoints niet up-to-date zijn of niet voldoende zijn beschermd, lopen ze het risico dat gegevens worden achterhaald door onbekende apps of services.

- Microsoft Endpoint Manager: Krijg endpoint-apparaatbeheer en -beveiliging op een geïntegreerd beheerplatform met Microsoft Intune en Configuration Manager.

- Microsoft Defender voor Endpoint: Ontdek en beveilig endpoint-apparaten in je hele onderneming met meerdere platforms.

Netwerk

Het netwerk is de derde laag in het Zero Trust beveiligingsmodel. Zorg ervoor dat apparaten en gebruikers niet vertrouwd worden alleen maar omdat ze op een intern netwerk zijn aangesloten. Met moderne architecturen en hybride diensten die on-premises en meerdere clouddiensten, virtuele netwerken – of VNET’s – en VPN’s omvatten, zijn er een aantal controlemogelijkheden:

- Segmentatie van het netwerk om de straal en de zijdelingse bewegingen van aanvallen op uw netwerk te beperken.

- Bescherming tegen bedreigingen om de netwerkperimeter te beschermen tegen DDoS- of brute krachtaanvallen, en de mogelijkheid om incidenten snel te detecteren en erop te reageren

- Encryptie voor al het netwerkverkeer, of het nu intern, inkomend of uitgaand is

Data

Zorg dat je in kaart brengt waar je data zich bevindt, wie ervan gebruikmaakt, hoe gevoelig ze is en hoe medewerkers, partners en klanten je data gebruiken. Doe je dit niet, dan kun je je data onmogelijk op de juiste manier beschermen. De identificatie van data vereenvoudigt ook de classificatie van de data. Beter gezegd: wat zijn onze kostbaarheden en hoe gaan we daarmee om?

Infrastructuur

De belangrijkste aandachtspunten bij infrastructuur zijn configuratiebeheer en software-updates, zodat alle geïmplementeerde infrastructuur voldoet aan je beveiligings- en beleidseisen.

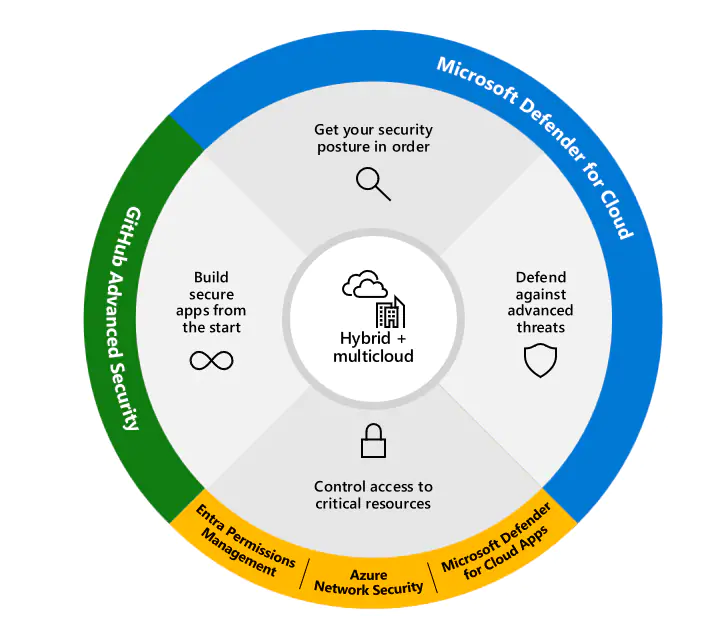

Bescherm je business

De dag van vandaag hebben moderne bedrijven dus een beveiligingsmodel nodig dat zich perfect aanpast aan een complexe moderne omgeving, dat de hybride werkplek omarmt, en mensen, apparaten en gegevens beschermt, op elke locatie.

Van plan om deze Zero-trust-strategie ook te implementeren binnen je organisatie? Neem dan zeker contact op met ons Security-team en zij helpen je met plezier verder op weg.