6 soorten IT security oplossingen

Oplossingen voor de 6 pijlers van een sterke cybersecurity

Netwerk security

Mail security

Identity & Acces

User awareness

Incident response

Back-up & Recovery

Netwerk security oplossingen

Vandaag de dag worden bedrijfsnetwerken steeds minder enkel lokaal. We krijgen meer en meer te maken met hybride en multi-cloud omgevingen, waarbij de user resources nodig heeft buiten het lokaal netwerk of een medewerker die remote aan resources moet kunnen binnen het (lokaal) netwerk. Daarom is het beveiligen van dit netwerk heel belangrijk.

Firewall

Alles begint met een degelijke firewall die geavanceerde en zero-day bedreigingen – die traditionele IPS en antivirus engines omzeilen – uitschakelen. De firewall zorgt ook voor volgende zaken: Applicatieprofilering, inbraakpreventie, webfiltering, geavanceerde bescherming tegen bedreigingen en malware, antispam en volledige netwerktoegangscontrole.

Network Acces Control (NAC)

Om potentiële aanvallers te weren, moet u elke gebruiker en elk apparaat herkennen. Vervolgens kunt u uw beveiligingsbeleid afdwingen. Niet-conforme eindpuntapparaten kunt u blokkeren of slechts beperkte toegang geven. Dit proces is network access control (NAC). Dit is de meest uitgebreide oplossing die u kan hebben om uw lokaal netwerk te beveiligen.

Extended detection and response (XDR)

De bescherming van het end-point, zowel mannaged als unmanaged, gebeurde vroeger door de klassieke anti-virus. Tegenwoordig heb je een oplossing nodig die real-time, met behulp van AI, de bedreigingen kan identificeren en direct actie ondernemen.

Bij voorkeur bescherm je het gehele netwerk en niet enkel op het end-point. Dit noemt Extended detection and response of XDR. Dit is een nieuwe benadering van het proactief opsporen van en reageren op bedreigingen die holistische bescherming biedt tegen cyberaanvallen, ongeoorloofde toegang en misbruik. Het biedt inzicht op alle gegevens, waaronder endpoint-, netwerk- en cloudgegevens, terwijl analyses en automatisering worden toegepast om de steeds geavanceerdere bedreigingen van vandaag aan te pakken.

Mail security oplossingen

Voor een goed beveiligd netwerk is e-mail secrity niet meer weg te denken. Heel wat ondernemers denken nog steeds dat een emailbeveiligingsgateway voor hun e-mailserver volstaat. Wil je zeker zijn van een goede e-mail security voor je werknemers, dan heb je naast deze gateways nog bijkomende e-mail security technologie nodig.

Barracuda Mail Protection

Barracuda Networks zorgt als Email Security Specialist voor bescherming tegen de meest voorkomende Email aanvallen. Van de vervelende spam en scamming tot social engineered spear phishing, account takeover, ransomware, URL phishing enzovoort. Met een mail security oplossing ga je je risico met 95% terugdringen op een breach via mail. De overige 5 % kan je vinden in een user awareness training.

Microsoft ATP

Advanced Threat Protection of ATP is een krachtige, realtime security oplossing voor het Office 365 platform. Het helpt uw bedrijf om de beveiliging van Outlook te versterken. Het gaat hier dan over beveiliging tegen onveilige bijlagen en tegen schadelijke links naar onveilige websites.

Als Advanced Threat Protection een koppeling onveilig vindt, dan krijgt de gebruiker een melding tijdens het openen van de onveilige link met een waarschuwing en de originele URL. Het kan bovendien ingesteld worden of de gebruiker na deze melding toch toestemming krijgt om de URL te openen of niet. Interne e-mails (binnen uw domein) met links worden niet gewijzigd. Alle andere links worden wel aangepast.

Identity & acces management oplossingen

De beste oplossing voor deze pijler is het implementeren van een Identity en Acces Management strategie en oplossing, hierbij is het belangrijk dat de Zero Trust benadering centraal komt te staan. IAM-oplossingen zorgen ervoor dat de toegang tot bepaalde informatie en systemen beperkt blijft tot wie geautoriseerd is.

Microsoft EMS

Identiteit maakt veilige verbindingen tussen mensen, apparaten, apps en gegevens mogelijk. Verbeter je beveiliging en productiviteit met één holistische identiteitsoplossing die je flexibiliteit en controle geeft. Veilige verificatie. Elimineer traditionele wachtwoorden en verminder het risico van beveiligingsinbreuken. Maak gebruik van een van de vele opties voor meervoudige verificatie om je gebruikers te beschermen tegen 99,99% van de identiteitsaanvallen.

Multi-factor Authentication

Het wordt sterk aanbevolen om MFA te gebruiken om een Zero Trust strategie te implimenteren. MFA voegt een ‘factor’ toe aan de authenticatie-keten. Je hebt dus meer nodig dan alleen je gebruikersnaam + wachtwoord. Omdat die andere factoren niet in een online datalek komen, is het veel moeilijker voor de dader om in je accounts te komen.

User awareness oplossingen

Er bestaan meerdere aanvalstechnieken die hackers gebruiken om de lezer te verleiden tot die ene, schijnbaar onschuldige klik. In een user awareness training worden deze één voor één uitgelegd zodat verschillende bedreigingen herkend kunnen worden.

User awareness training

Het doel van de training is om de mailgebruiker zo ver te krijgen dat er een automatisme komt om verdachte signalen op te vangen. Het bewustzijn van het publiek laten groeien. Het idee van “mij zal het wel niet overkomen” moet er uit.

De training wordt interactief aangepakt, door groepsvragen maar evengoed aan de hand van een online quiz systeem om de aandacht scherp te houden. Onderwerpen die aan bod kunnen komen zijn: Herkennen van de afzender, too good to be true, onverwacht moment en vreemd onderzoek, etc.

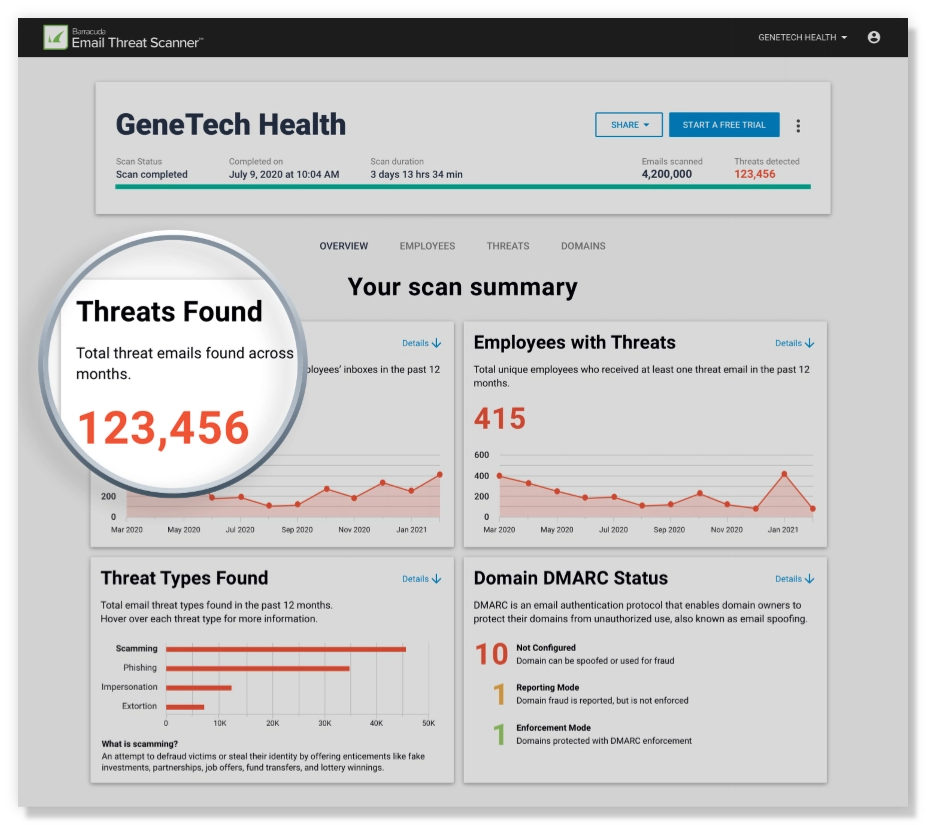

Doe een gratis e-mail threat scan

Via e-mail komt heel wat narigheid binnen. Onze gratis E-mail Threat Scan gaat op zoek naar de zwaktes en kwetsbaarheden in je e-mail beveiliging.

Incident response oplossingen

Het doel van incident response is om een organisatie in staat te stellen aanvallen snel op te sporen en te stoppen. Aan de hand van volgend stappenplan zorg je ervoor dat de schade beperkt blijft en toekomstige aanvallen van hetzelfde type vermeden worden.

Voorbereiding

Tijdens uw eerste voorbereidingsfase bekijkt u bestaande beveiligingsmaatregelen en -beleid om de doeltreffendheid vast te stellen.

In deze fase worden de beleidslijnen en procedures verfijnd of worden nieuwe opgesteld als die ontbreken. Deze procedures omvatten een communicatieplan en de toewijzing van rollen en verantwoordelijkheden tijdens een incident.

Identificatie van bedreigingen

Met behulp van de hulpmiddelen en procedures die in de voorbereidingsfase zijn vastgesteld, werken teams aan het opsporen en identificeren van verdachte activiteiten. Wanneer een incident wordt ontdekt, moeten de teamleden de aard van de aanval, de bron en de doelen van de aanvaller vaststellen.

In deze fase, nadat een incident is bevestigd, worden doorgaans ook communicatieplannen in gang gezet. Deze plannen informeren beveiligingsleden, belanghebbenden, autoriteiten, juridisch adviseurs en uiteindelijk gebruikers over het incident en de te nemen stappen.

Inperking van bedreigingen

Nadat een incident is vastgesteld, worden beheersingsmethoden vastgesteld en uitgevoerd. Het doel is deze fase zo snel mogelijk te bereiken om de veroorzaakte schade tot een minimum te beperken.

Eliminatie van bedreigingen

Tijdens en na containment wordt de volledige omvang van een aanval zichtbaar gemaakt. Zodra teams op de hoogte zijn van alle getroffen systemen en middelen, kunnen ze beginnen met het uitwerpen van aanvallers en het elimineren van malware uit systemen. Deze fase gaat door totdat alle sporen van de aanval zijn verwijderd. In sommige gevallen kan het nodig zijn systemen offline te halen, zodat middelen tijdens het herstel kunnen worden vervangen door schone versies.

Herstel

In deze fase brengen teams bijgewerkte vervangende systemen online. Idealiter kunnen systemen worden hersteld zonder verlies van gegevens, maar dat is niet altijd mogelijk.

Terugkoppeling en verfijning

In de lessons learned-fase bekijkt uw team welke stappen zijn genomen tijdens een respons. De leden moeten ingaan op wat goed ging en wat niet, en suggesties doen voor toekomstige verbeteringen. Ook eventuele onvolledige documentatie moet in deze fase worden afgerond.

Back-up en recovery oplossingen

Voorzie een RTO en RPO policy. Op basis daarvan zorg je voor de gepaste backup. Lokaal, in de cloud of beide. Een back-up is niet enkel belangrijk voor servers en dergelijke, maar ook M365 data kan je het best opnemen in een back-up.

Recovery Time Objective (RTO)

Dit is de downtime die een bedrijf kan tolereren. In een drukke transactieomgeving kunnen seconden van offline zijn duizenden euro's aan verloren inkomsten betekenen, terwijl andere systemen (zoals HR-databases) uren down kunnen zijn zonder nadelige gevolgen voor het bedrijf. De RTO beantwoordt de vraag: "Hoe lang kan het duren voordat ons systeem is hersteld nadat wij op de hoogte zijn gesteld van een bedrijfsstoring?".

Recovery Point Objective (RPO)

Dit is een maatstaf voor de frequentie waarmee u back-ups maakt. Als er zich tussen back-ups een ramp of stoornis voordoet, kunt u het zich dan veroorloven om vijf minuten aan gegevensupdates te verliezen? Of vijf uur? Of een hele dag? De RPO geeft aan hoe recent herstelde gegevens zullen zijn. De RPO geeft dus in de praktijk aan hoeveel gegevens (bijgewerkt of gecreëerd) verloren gaan of opnieuw moeten worden ingevoerd na een storing.

E-book: Security Six Strategie

Leer meer over de 6 pijlers van een sterke cybersecurity aanpak. Ontdek vaak voorkomende risico’s en technieken van hackers. Maar ook de beste manier om je te beveiligen van quick wins tot professioneel advies over beveiliging.

Meer weten over cybersecurity?

Meer weten over Cybersecurity? Check deze artikels!

Alles wat je moet weten over de NIS2-regelgeving

De NIS2-regelgeving is bedoeld om de IT-beveiliging van essentiële diensten zoals energie, transport, gezondheid, ... in de EU te verhogen.

▶ Wat is NIS2?

NIS2 is de nieuwe Europese richtlijn voor de beveiliging van netwerk- en informatiesystemen in de EU.

▶ NIS2: Bescherming tegen Cyberaanvallen

Maatregelen om je computer, netwerk, data en online accounts te beschermen.